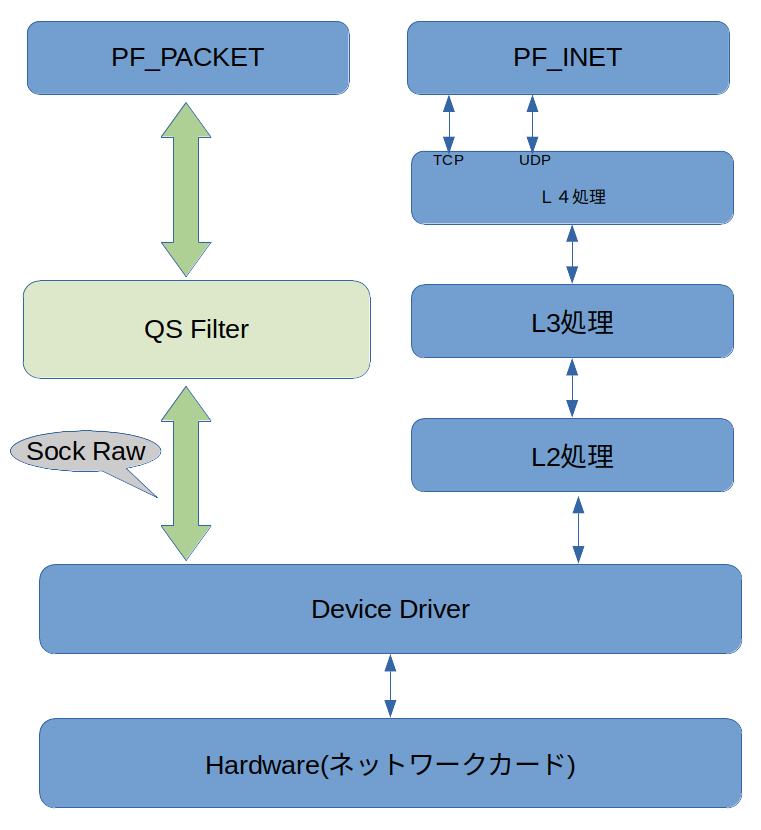

当社 QS Filterの考え方

It is 18:16 JST now.

これまでのIPフィルターは読んで字のごとくインターネットプロトコル IP 層のフィルターです。(OSIモデル、ネットワーク層解説 参照)

当社のフィルターはデバイスドライバーの出口、上図のSOCK_RAWで処理するのでどのようなネットワークパケットでもフィルタリングが可能です。

これは例えるなら、東京という都市の出入りである乗り物(Device Driver)の出入り口を裸の状態でフィルタリングするので荷物に隠れて逃げた、どこかの自動車メーカーの元社長のようなことはできません!

このレイヤーのプログラムはC言語だけが可能です。

暗号化を行っているのはL4処理出力の後でおこないます。

Black List White List ではダメ!?

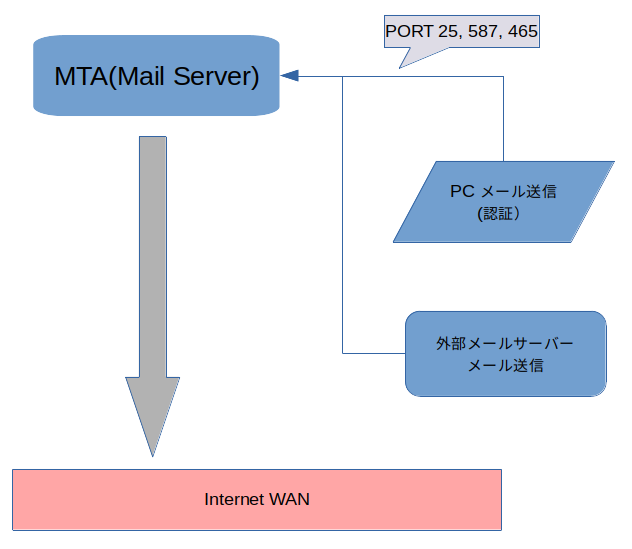

メールを受信するポートは平文でTCP/25、暗号化ではTCP/465で行います。

- MTAに入り込む為の攻撃は?

- 「あなたのアカウントで不正なアクセスがありアカウントが制限されてます。」なんて楽天カードを騙った詐欺メールはどこから来るのでしょうか?

- 腐るほど来るジャンクメールは?

1.は、上図「PCメール送信」から定番(?)のアカウント・パスワードを中心にやってきますが、殆どウイルスや乗っ取られた世界中のWindows PCから来るのでBlack Listは何の役にも立ちません。

2. 3. は 単純なIP Address Black List や 利用DNS Black List SPFレコードなどのフィルターが可能ですが更新が必要です。

通常のPCやスマホなどのクライアントは外から(インターネット側から)のアクセスは制限されています。

しかし、内側からの制限は無いので自分で個人情報を中国などに送信してしまったら、セキュリティー面では最悪です。

このようなことはあるのでしょうか?

トランプ氏が大統領になる前のUSAでは公務員に対してファーウェイやZTEの製品の使用を禁止しました。なぜでしょう???

これらの製品のOSやアプリはファーウェイやZTEが搭載したものでたとえ暗号化されたデータでもクライアントでは復号化して表示されます。この時点でバックグランドで走っているアプリ、表示そのもののサービスをしているOSが中国に送っていたら!?

このような問題があるから最近ではファーウェイ製品などだけでなくWeChatやTiktokなどのアプリもUSAでは排除しようとしているのです。

当社製品では 上記のようなメールサービスだけでなく各種インターネットサービスにおいて情報漏れやクラッキングを起こさせないようにネットワーク接続の入口において外部との通信フィルターを実現しています!